A medida que este año llega a su fin, queremos revisar los principales avances que hemos realizado en nuestro software en 2022.

Extracción de datos móviles

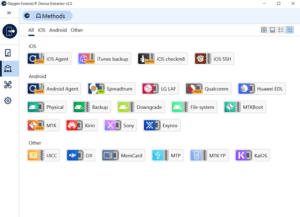

Este año hemos introducido numerosos métodos y funciones para permitir a los investigadores un mayor acceso a la evidencia desde dispositivos móviles y servicios en la nube, incluso si están encriptados. Revisemos nuestras actualizaciones de extracción de 2022.

Dispositivos Android MTK. Los dispositivos basados en MTK han sido nuestra prioridad este año. Agregamos fuerza bruta de código de acceso para dispositivos Android basados en MTK con Cifrado basado en archivos (FBE). Estos dispositivos incluyen los populares modelos Xiaomi, Oppo y Realme. También agregamos soporte para 3 nuevos conjuntos de chips MTK: MT6765, MT6768 y MT6785. Nuestro soporte para dispositivos Android basados en MTK con Full-Disk Encryption también se ha mejorado significativamente. Aprende más en este artículo.

Acceso al Segundo Espacio de Xiaomi. Dentro del método MTK Android Dump, hemos agregado la capacidad de usar fuerza bruta y descifrar Xiaomi Second Space donde se pueden ubicar datos confidenciales.

Fuerza bruta para dispositivos Samsung Exynos (FBE). Ahora puede usar códigos de acceso de fuerza bruta para descifrar datos de dispositivos Samsung Exynos con FBE y Android OS 10-11.

Dispositivos Huawei Kirin. Agregamos compatibilidad con los conjuntos de chips Kirin 985 y 820. Ahora puede descifrar evidencia de muchos más dispositivos Huawei con Android OS 9 y 10. Hay más información disponible sobre este método aquí.

Espacio principal de Huawei. Si se activan varios MainSpaces, los códigos de acceso a todos ellos ahora se pueden forzar y aplicar. Use el método de volcado de Android de Huawei para esto.

Utilidad de agente de Android. Para la extracción manual, agregamos soporte para las siguientes aplicaciones nuevas: Zoom, Wickr Pro, Silent Phone, Kik Messenger, Firefox. Utilice este método para recopilar datos rápidamente desde dispositivos Android desbloqueados.

Extracción del almacén de claves de Android. Hemos mejorado la capacidad de extraer claves de cifrado de Android KeyStore para descifrar aplicaciones seguras, como Signal, Silent Phone y ProtonMail. Utilice los métodos Full File System, Huawei Kirin y Qualcomm para este propósito.

Método iOS checkm8. Hemos actualizado este método con el lanzamiento de cada nueva versión de iOS. Actualmente es compatible con todas las versiones hasta la 15.7 inclusive.

Agente iOS. Hemos introducido un nuevo método de extracción de datos de iOS. Actualmente, este método cubre una gran variedad de dispositivos, incluidos iPhone 11 y iPhone 12. Las versiones compatibles son 14.0 – 14.3, 14.4 – 14.5.1 y 15.0 – 15.1.1. Aprende más en este artículo.

Análisis de aplicaciones móviles. Nos hemos centrado en las actualizaciones de análisis de aplicaciones y el descifrado de aplicaciones seguras y de bóveda como ProtonMail, Calculator+, Calculator#, FileSafe y Briar. Actualmente, el número total de versiones de aplicaciones compatibles supera las 34.600.

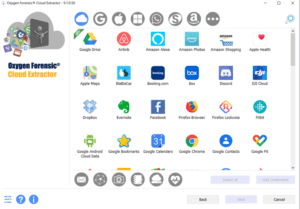

Extracción de datos en la nube

Este año nos enfocamos en mejorar el soporte para nuestros más de 102 servicios en la nube compatibles. Sin embargo, también hemos introducido soporte para múltiples servicios nuevos:

WhatsApp código QR multidispositivo

solofans

RunKeeper

Mi ajuste

Runtastic

También hemos agregado la capacidad de importar y descifrar las copias de seguridad de WhatsApp del tipo .crypt 15.

Artefactos informáticos

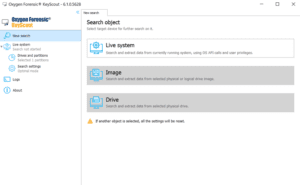

Con cada versión, añadimos una gran cantidad de funciones y mejoras de interfaz a Oxygen Forensic® KeyScout, lo que la convierte en una herramienta informática forense más poderosa.

Este año hemos mejorado significativamente la interfaz de KeyScout, haciéndola más fácil de usar. Además, hemos ampliado una serie de artefactos de usuarios y sistemas compatibles que se pueden recopilar en computadoras macOS, Windows y Linux.

También hemos agregado soporte para nuevos tipos de imágenes de computadora:

Imágenes de Lx01

Imágenes de ex01

imágenes de máquinas virtuales de formatos VMX y VBOX

Copias de seguridad de Time Machine de macOS

Instantáneas de instantáneas de volumen de Windows

Imágenes de macOS que contienen el sistema de archivos APFS

imágenes y unidades que contienen el sistema de archivos exFAT

Importación de datos

Este año hemos agregado muchas nuevas fuentes de evidencia a nuestro conjunto de herramientas:

Copias de seguridad Berla iVe

Archivos de datos de Microsoft Outlook

Comida para llevar de Google

copia de cuenta de facebook

Snapchat Mis datos

Copias de seguridad de WonderShareMobileGo y MobileTrans

Imágenes de teléfonos con funciones MTK

Copias de seguridad XRY de la versión 12

Extracciones de tarjetas de memoria UFED

Análisis de datos

Muchas grandes mejoras analíticas se han incorporado este año:

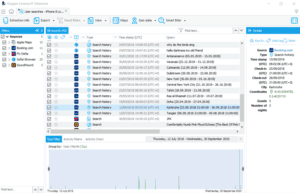

Sección de búsquedas de usuarios. Ahora puede analizar todas las búsquedas extraídas de los usuarios en una sola vista.

Nueva herramienta de análisis en Timeline. Agregamos la capacidad de comparar los registros de llamadas y mensajes del dispositivo con los datos de CDR.

Categorización facial

categorización facial multihilo usando GPU y CPU

agregar rostros de fotogramas de video de la sección Archivo a conjuntos de rostros que se utilizan en la búsqueda facial en evidencia extraída

capacidad de categorizar caras de cuadros de video en la sección Archivos y agregarlos a la sección Caras

Categorización selectiva de rostros en la sección Archivos

Búsqueda hexadecimal. Hemos agregado el Administrador de listas hexadecimales en la sección de búsqueda.

Análisis de ubicaciones. Ahora puede obtener direcciones a partir de coordenadas geográficas utilizando los servicios OpenStreetMap y Mapbox.