¿Qué es una lista de salto?

El término «lista de salto» se utiliza con bastante frecuencia en análisis forense digital y debates sobre artefactos encontrados en computadoras. Una lista de salto proporciona a los usuarios acceso rápido a archivos, tareas o aplicaciones utilizados recientemente. El objetivo principal de una lista de salto es mejorar la experiencia del usuario y la productividad al permitirle navegar fácilmente a los elementos a los que accede con frecuencia sin tener que buscar en directorios o menús. Muchos usuarios y examinadores forenses digitales piensan rápidamente en Windows cuando hablan de listas de salto, pero también pueden encontrarlas en otros sistemas operativos, como MacOS.

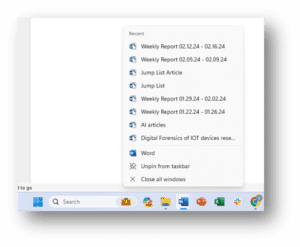

Entonces, ¿qué es exactamente una lista de salto? Una lista de salto es un menú dinámico que contiene archivos, tareas o aplicaciones a las que se accedió recientemente. Se crearon listas de salto para permitir a los usuarios una referencia rápida a elementos importantes o usados recientemente sin tener que buscarlos en la computadora. Una de las formas más sencillas para que un usuario consulte su lista de salto es hacer clic con el botón derecho en cualquier icono de la barra de tareas. Esto mostrará los elementos a los que se accedió más recientemente desde ese programa. En el entorno de Windows, puede ver los programas y archivos utilizados recientemente haciendo clic en el botón Inicio (o icono) y mirando los elementos recomendados. Esto también se puede ampliar en Windows 11 para mostrar un historial de archivos adicional.

Ahora que tenemos una comprensión básica de qué es una lista de salto, analicemos los componentes de una lista de salto y cómo se relacionan con la investigación forense digital de una computadora. Las listas de salto contienen muchos puntos de datos relevantes relacionados con una investigación forense digital. Estos artefactos incluyen rutas de archivos, información de tareas, marcas de tiempo, información de aplicaciones, personalización específica del usuario, iconos, miniaturas utilizadas, recuento de saltos e identificadores de seguridad. Abordaremos cada uno de estos artefactos.

Ruta del archivo e información de la tarea

Las listas de salto almacenan información detallada sobre los archivos y tareas a los que se accedió recientemente, incluidas sus rutas completas y metadatos asociados. Este componente es crucial para los examinadores forenses digitales, ya que se vincula directamente con el contenido con el que interactuaron los usuarios en el sistema. La inclusión de rutas de archivos permite a los investigadores rastrear el historial de documentos o aplicaciones específicas, lo que ayuda en la reconstrucción de las actividades de los usuarios y el descubrimiento de posibles pruebas.

Marcas de tiempo

Las marcas de tiempo asociadas con las entradas de la lista de salto son fundamentales para establecer una línea de tiempo cronológica de las acciones del usuario. Los examinadores forenses digitales dependen en gran medida de esta información temporal para reconstruir los eventos con precisión. Las marcas de tiempo permiten a los investigadores correlacionar actividades, identificar patrones y determinar la secuencia de acciones realizadas por los usuarios, proporcionando un contexto crucial para el análisis forense general. Las marcas de tiempo en las listas de salto proporcionan una gran cantidad de datos sobre el uso de archivos. Algunos de los datos más comunes y útiles para un examen forense incluyen la fecha y hora de creación, la fecha y hora de la última modificación y la fecha y hora del último acceso. Durante el examen, también es importante tener en cuenta que en su formato original, estas fechas y horas se basan en UTC (Tiempo Universal Coordinado) y es necesario establecer el desplazamiento con respecto a la hora local. El uso de herramientas como Magnet Axiom ayudará automáticamente a traducir este desplazamiento.

Información de la aplicación

Las listas de salto incluyen detalles sobre las aplicaciones ejecutadas y ofrecen información sobre el entorno de software del sistema. Esta información es valiosa para que los examinadores forenses digitales comprendan qué programas se utilizaron o manipularon activamente. Ayuda a perfilar el comportamiento del usuario, identificar aplicaciones autorizadas y potencialmente no autorizadas y establecer una descripción general completa del panorama digital que se investiga.

Personalización específica del usuario

La capacidad de los usuarios de personalizar sus listas de salto fijando elementos o tareas específicas tiene importancia en los exámenes forenses. Los elementos fijados pueden representar archivos o aplicaciones de particular interés para el usuario y potencialmente servir como evidencia o indicadores de actividades específicas. Examinar estos elementos personalizados brinda a los examinadores una visión personalizada de las prioridades del usuario y del contenido al que accede con frecuencia.

Íconos y miniaturas

Los íconos y miniaturas en las listas de salto contribuyen a una experiencia fácil de usar, ofreciendo pistas visuales para identificar rápidamente archivos o aplicaciones. En un contexto forense, estos elementos visuales pueden ayudar a los investigadores a categorizar y reconocer de manera eficiente elementos dentro de la lista de salto. La inclusión de íconos y miniaturas mejora la interpretabilidad de los datos de la lista de salto, facilitando una comprensión más intuitiva de las interacciones del usuario.

Conteo o frecuencia de saltos

El recuento de saltos o la información de frecuencia en las listas de saltos indican con qué frecuencia se ha accedido a un archivo o tarea en particular. Este componente ayuda a los examinadores forenses a identificar elementos de interés que el usuario utiliza habitualmente. Los patrones de frecuencia de acceso pueden revelar hábitos, preferencias o comportamientos potencialmente maliciosos de los usuarios, agregando un contexto valioso a la investigación.

Identificadores de seguridad (SID)

En entornos Windows, la inclusión de identificadores de seguridad (SID) en listas de salto es crucial para la atribución de usuarios. Los SID vinculan acciones específicas a cuentas de usuarios individuales, lo que ayuda a los investigadores a determinar quién realizó acciones específicas en el sistema. Esta asociación mejora la precisión y la responsabilidad de los hallazgos forenses, contribuyendo a la integridad general del proceso de investigación.

Las listas de salto surgen como un tesoro de información valiosa. Como se ve arriba. Los componentes que se encuentran en una lista de salto pueden mejorar significativamente la profundidad y precisión de una investigación forense digital y el informe forense posterior. El uso del análisis de lista de salto puede desempeñar un papel fundamental en la reconstrucción de la línea de tiempo de eventos en un sistema. Las entradas con marca de tiempo ayudan a desarrollar una cronología de las actividades de los usuarios. La capacidad de perfilar las actividades de un usuario examinando los archivos, aplicaciones y tareas proporciona información valiosa sobre el comportamiento del usuario.

Un buen ejemplo es mirar la ruta del archivo para los archivos guardados. La mayoría de los usuarios tienen un lugar central donde almacenan sus datos. Seguir una ruta de lista de salto puede conducir a pruebas adicionales. Otro escenario es cuando un usuario guarda datos en una unidad que no se ve en la computadora. Esto le indicará al examinador que necesita encontrar el otro dispositivo o unidad para encontrar esa evidencia.

Los investigadores también pueden correlacionar los datos de la lista de salto con información de registros de eventos, historial del navegador o artefactos del sistema de archivos. Esta correlación mejora la capacidad del investigador para hacer referencias cruzadas de hallazgos, validar cronogramas y sacar conclusiones sobre las acciones tomadas por el usuario. Todo esto lleva a definir la atribución del usuario. La clave es utilizar la mayor cantidad posible de esta información para identificar y colocar a un usuario en el teclado cuando ocurren eventos en un sistema.

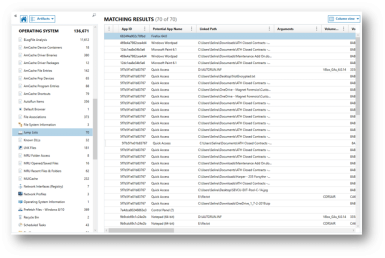

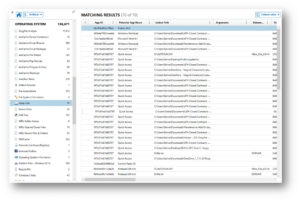

Un excelente ejemplo de esto es una investigación reciente centrada en un individuo y sus archivos «borrados». El sujeto manifestó que no tenía los expedientes en cuestión, ni había tenido acceso a los mismos. Aunque los archivos no se encontraron en el dispositivo, la lista de salto mostró que el sospechoso había abierto el archivo usando un programa de computadora. La investigación también reveló que el archivo se había guardado en un USB externo. Un análisis más detallado mostró que el sospechoso había verificado su cuenta bancaria personal cinco minutos antes de abrir el archivo y luego envió un correo electrónico (a su madre) poco después de acceder al archivo en cuestión. Magnet Axiom hace un trabajo tremendo al dividir los elementos de la lista de salto. Como se ve en este ejemplo, se puede encontrar una entrada para «Listas de salto» en el panel Artefactos en Sistema operativo.

Magnet Axiom también desglosará el acceso a la carpeta Usado más recientemente (MRU), los archivos abiertos/guardados de MRU y los archivos y carpetas recientes de MRU. Estos se pueden encontrar justo debajo del artefacto Jump List.

Usando Magnet’s Axiom, las listas de salto se pueden recuperar mediante el análisis de la imagen. Axiom recupera una enorme cantidad de información relevante sobre artefactos. Algunos de estos artefactos incluyen:

| Atributo | Decripción |

|---|---|

| App ID | El identificador de aplicación único generado por Windows según la ubicación de instalación. |

| Potential App Name | Un nombre de aplicación potencial de una lista de aplicaciones comunes y ubicaciones de instalación. |

| Linked Path | La ruta al archivo de destino. |

| Arguments | Cualquier comando que se pase al archivo de destino. |

| Volume Name | El nombre del volumen donde reside el acceso directo. |

| Volume Serial Number | El número de serie del volumen. |

| Target File Created Date/Time – UTC (yyyy-mm-dd) | La fecha y hora en que se creó el archivo de destino del acceso directo. |

| Target File Last Modified Date/Time – UTC (yyyy-mm-dd) | La fecha y hora en que se modificó por última vez el archivo de destino del acceso directo. |

| Target File Last Accessed Date/Time – UTC (yyyy-mm-dd) | La fecha y hora en que se accedió por última vez al archivo de destino del acceso directo. |

| Jump List Type | El tipo de lista de salto (Automática o Personalizada). |

| Drive Type | El tipo de unidad para este atajo |

| Target NetBIOS Name | El nombre de la máquina en la red en la que se encuentra el acceso directo. |

| Target MAC Address | La dirección MAC del volumen en el que se encuentra el acceso directo. |

| Target File Size (Bytes) | El tamaño del archivo de acceso directo. |

| Last Accessed Date/Time – UTC (yyyy-mm-dd) | La última vez que se accedió a la entrada del acceso directo. |

| Entry ID | El identificador de entrada. |

| Data | Otros datos dentro de la entrada del acceso directo. |

| NetBIOS Name | El nombre de la máquina en la red. |

| Pin Status | Indica si el acceso directo fue fijado en la Lista de destinos. |

| Access Count | La cantidad de veces que se accede a un archivo a través de una Jump List. |

El análisis de listas de salto es un activo tremendamente poderoso en el conjunto de herramientas de los investigadores forenses digitales. Desde la reconstrucción de líneas de tiempo, el perfilado de las actividades de los usuarios, la correlación con otros artefactos y el establecimiento de la atribución del usuario, las listas de salto mejoran el proceso de investigación. Se anima a los profesionales forenses a explorar, perfeccionar e integrar metodologías de análisis de listas de salto para desbloquear los valiosos conocimientos que contienen dentro del laberinto de las interacciones de los usuarios en los sistemas informáticos basados en Windows.

Léelo en magnetforensics.com