Signal es ampliamente considerado como uno de los servicios de mensajería más seguros. Incluso Edward Snowden llamó a Signal su aplicación de mensajería favorita.

Si bien las cifras exactas de la base de usuarios de Signal no se conocen públicamente, los informes indican que la aplicación registró 10 millones de descargas en Play Market de Google en 2020, y otro 40 por ciento de los usuarios de la aplicación están en iOS. Los rivales de Signal incluyen aplicaciones de mensajería con bases de datos de usuarios más grandes (como WhatApp, Telegram) y aplicaciones de mensajería de nicho más pequeñas (como Wickr y Dust).

Con las últimas inversiones de Brian Acton, cofundador de WhatsApp, Signal continúa ganando impulso y se está volviendo más popular entre usuarios, activistas, periodistas y abogados preocupados por la seguridad.

La aplicación incluso se recomienda para su uso en espacios gubernamentales. En febrero de 2020, la Comisión Europea recomendó a su personal que cambiara a Signal para mejorar la seguridad de sus comunicaciones. Para 2020, más del 30% de los medios de comunicación de EE. UU., incluidos el New York Times, el Washington Post y el Wall Street Journal, utilizarán Signal para recibir nuevas entradas.

La idea central detrás de Signal es proporcionar a los usuarios los niveles más altos posibles de capacidades antivigilancia. Desafortunadamente, los infractores de la ley también pueden utilizar una aplicación segura como punto de entrada para actividades delictivas.

Según el informe anual de EUROPOL «Evaluación de la amenaza de la delincuencia organizada en Internet», los siguientes delitos podrían perpetrarse a través de mensajería instantánea: solicitación en línea de niños con fines sexuales, actos terroristas lanzados utilizando una aplicación como punto de comunicación y mercados de la web oscura.

Las aplicaciones de mensajería instantánea (IM) tienen el potencial de convertirse en una rica fuente de pruebas en investigaciones criminales. Además, cuando se trata de este tipo de aplicaciones, la información que se puede recopilar en el contexto de una investigación va más allá de los mensajes de texto.

¿Por qué es tan difícil descifrar la aplicación Signal?

Los investigadores forenses digitales generalmente encuentran obstáculos cuando intentan extraer pruebas de dispositivos móviles. Desafíos específicos, como diferentes sistemas operativos en los teléfonos inteligentes, contratiempos relacionados con la recuperación de contraseñas y otros problemas, definen la ciencia forense móvil.

La aplicación Signal no es una excepción. Al utilizar esta aplicación móvil como fuente de evidencia, los investigadores deben intentar comprender sus características de seguridad clave.

La aplicación Signal en iOS utiliza un llavero para almacenar la clave de descifrado, lo que dificulta descifrar sus bases de datos. No es una tarea fácil extraer un llavero, porque significa que hay que acceder a un dispositivo iOS con un método que permite adquirir el llamado ‘sistema de archivos completo’ (frecuentemente abreviado como FFS), o poder descargar el llavero desde iCloud.

¿Qué es un Keychain?

Keychain es el administrador de contraseñas que Apple incorpora en sus dispositivos para almacenar las contraseñas de los usuarios, los datos de las tarjetas de crédito, los datos de inicio de sesión de Wi-Fi y una serie de otros datos importantes.

Keychain es el administrador de contraseñas más popular utilizado en iPhones, por lo que la extracción de llaveros es una capacidad increíblemente importante y útil para cualquier investigador forense digital o investigador de seguridad informática.

El problema aquí es que no existe una forma oficial de recuperar los datos del llavero. No se extrae como parte de la copia de seguridad de iTunes; no existe una forma aprobada por Apple de acceder a él.

¿Cómo extraer datos de iOS Signal con Belkasoft X?

1. La extracción de copias de seguridad de iTunes o iCloud no ayudará

Al investigar el historial de conversaciones de Signal en iPhones, la primera idea que nos viene a la mente es comprobar las copias de seguridad. Si bien la idea podría funcionar para algunas aplicaciones como WhatsApp (si el usuario configuró la aplicación para almacenar historiales de conversaciones en iCloud e iCloud Drive para copias de seguridad de iOS), nunca funcionará para Signal.

Signal simplemente no guarda historiales de chat y no guarda sus claves de cifrado en copias de seguridad locales. Los usuarios no pueden indicarle a la aplicación Signal que haga una copia de seguridad de sus conversaciones, porque los desarrolladores de Signal omitieron deliberadamente las funciones requeridas (por razones de seguridad). Si no hay nada almacenado en la nube, la extracción de iCloud nunca podrá utilizarse para obtener datos de Signal.

2. ¡La extracción completa del sistema de archivos FFS funcionará!

Dado que las copias de seguridad y la extracción en la nube no funcionarán, la otra técnica requiere una extracción completa del sistema de archivos.

Belkasoft X adquiere un sistema de archivos completo de múltiples modelos de dispositivos iOS a través de la función basada en checkm8, la adquisición del sistema de archivos completo basada en agentes o si un dispositivo tiene jailbreak.

Usando Belkasoft X, el procedimiento básico para una extracción del sistema de archivos completo de iOS (con el objetivo de obtener datos de Signal) consta de estos pasos:

Identifique el modelo de iPhone del que pretende extraer pruebas

Si se trata de modelos de iPhone desde iPhone 5S hasta iPhone X (o iPads con el mismo SoC) que ejecutan versiones de iOS desde 12.0 a 15.7.* (o 16 beta, pero no la versión), puede utilizar el método de adquisición basado en checkm8. en Belkasoft X

Para las versiones de iOS 10.3-14.3 y 15.0-15.1.1, puede usar funciones de adquisición basadas en agentes (aunque admitimos versiones posteriores de iOS para este método, no extraeremos el llavero para ellas)

Para otros modelos de iPhone/iPad o versiones de iOS, tendrás que utilizar un jailbreak relevante (si existe)

Abre Belkasoft X en tu PC

Conecta un iPhone a tu PC con un cable original de Apple a través del puerto USB 3.0

Elija el método de adquisición basado en checkm8 o basado en agentes en Belkasoft X

Para checkm8: ingrese al modo de recuperación y luego habilite el modo DFU en el dispositivo iOS (consulte las instrucciones proporcionadas por Belkasoft X)

El iPhone (o iPad) y Belkasoft X comenzarán a comunicarse. El producto aplicará el exploit correspondiente. Mientras adquiere una imagen completa del sistema de archivos, Belkasoft X también extraerá el archivo del llavero automáticamente

El resultado de la adquisición es un archivo .tar, que contiene en particular archivos de la base de datos de Signal y un llavero.

Finalmente, cuando se complete el proceso de adquisición de imágenes, el dispositivo se reiniciará (para checkm8) o se eliminará el agente. En cualquier caso, no quedarán rastros de un exploit en el dispositivo.

Ahora puede comenzar a analizar la imagen adquirida.

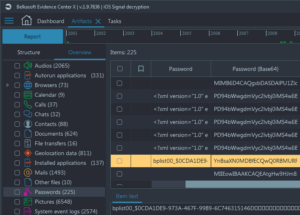

Durante la etapa de análisis, Belkasoft X extraerá la clave de cifrado de Signal del llavero y descifrará automáticamente los datos de Signal. Después de extraer el sistema de archivos completo de iOS, aparecerá el nodo ‘Contraseñas’ en la ventana Artefactos:

Las contraseñas del archivo de llavero se almacenan como un token o como un conjunto de caracteres original en el nodo Contraseña.

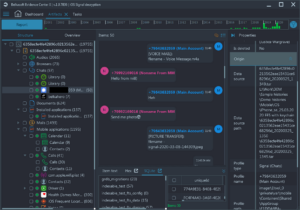

Los datos recuperados de Signal contienen historial de chat, llamadas, videos, mensajes de audio, imágenes y enlaces compartidos y datos de geolocalización, todos los cuales se incluyen en el nodo de mensajería de Signal. Este último se encuentra en el nodo Chats en Artefactos:

Descifrado de extracción de terceros

Otra pregunta frecuente es «¿Cómo descifro los datos de Signal si tengo una extracción de terceros» (digalo, GrayKey o Cellebrite). Dado que no existe una forma estándar de mantener un llavero en una extracción forense, el valor del llavero no se obtendrá automáticamente de una imagen de terceros. Sin embargo, Belkasoft X le permite especificar el valor del llavero de Signal si no lo encuentra automáticamente.

Vaya a su imagen de terceros, busque el archivo del llavero. Busque ‘/private/var/Keychains/keychain-2’ o alrededor, aunque la ruta particular dentro de una imagen depende, por supuesto, del proveedor.

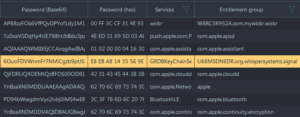

Busque la clave de señal que tiene el ID ‘org.whispersystems.signal’

El valor necesario se verá así:

ZThlYmE4MTQzNTU2OWU2MTZiZWNkMzIyMGEwY2RiZjY5YjQ5NDhiMzU4MDU0NjUzMzQxYzBhMzRkYmUxOGIwZTAxNGZhNWEyOTUzZjFkODNjMGUyOTI4MGMxM2UxNDk4

Este es un valor codificado en base64 que, decodificado, puede verse así:

e8eba81435569e616becd3220a0cdbf69b4948b358054653341c0a34dbe18b0e014fa5a2953f1d83c0e29280c13e1498

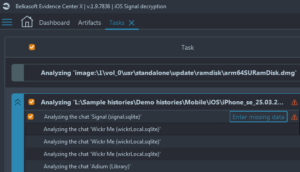

Belkasoft X requerirá el valor en base64. En la ventana Tareas de Belkasoft X, ubique la tarea de descifrado de señal y haga clic en el botón «Ingresar datos faltantes» allí:

En la ventana abierta, pegue el valor del llavero copiado.

Si todo se hace correctamente, los datos de la señal se descifrarán y se mostrarán en la ventana Artefactos de Belkasoft X.

Conclusión

Signal es un mensajero increíblemente seguro, que está ganando impulso rápidamente gracias a sus impresionantes capacidades antivigilancia. Por esta razón, los investigadores forenses digitales deben esforzarse por trabajar con Signal como punto probatorio.

El historial de chat de Signal no se almacena en la copia de seguridad estándar de iTunes. Su base de datos en un dispositivo iOS está bien cifrada mediante una clave almacenada en el llavero. Es por eso que no puedes descifrar Signal usando una copia de seguridad de iTunes o incluso si tienes una base de datos de Signal sin una clave de descifrado de un llavero.

Para descifrar con éxito la aplicación iOS Signal, necesita una imagen completa del sistema de archivos y un llavero. Los métodos para extraer ambos elementos varían según los diferentes modelos de iPhone/iPad y versiones de iOS instaladas e incluyen adquisiciones checkm8, basadas en agentes y basadas en jailbreak.

Belkasoft X admite todos los métodos mencionados anteriormente y si se adquiere una imagen con la ayuda de este producto, la herramienta descifrará automáticamente los datos de Signal. Para extracciones de terceros, Belkasoft X le permite ingresar una clave de descifrado de Signal que debe ubicar manualmente en un archivo de llavero y copiarla en el producto.

Léelo en Belkasoft.com